A história dos ‘hackers de Araraquara’ está ainda cheia de lacunas e inconsistências.

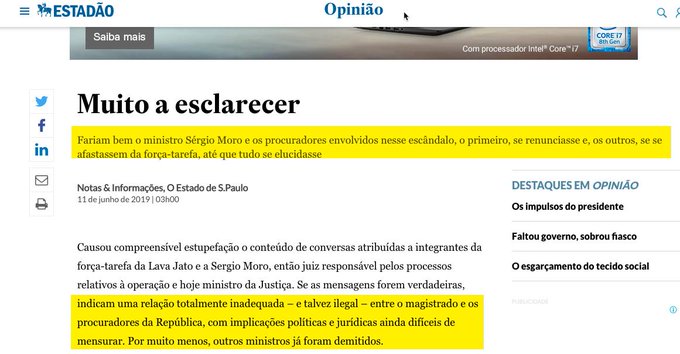

Eles podem ter sido ou não a fonte, dos diálogos que, há mais de um mês, estão agitando os meios políticos e, com o que está publico até agora, ninguém que mereça o nome de responsável pode afirmar peremptoriamente que são ou não são.

Esperava-se que o Ministro da Justiça fosse responsável e não é, a menos que tenha conhecimento de fatos que não são públicos.

Há o suficiente, porém, para desmontar muitas versões oficiais sustentadas até agora.

A primeira, é a de que se tratava de uma quadrilha altamente sofisticada, do ponto de vista tecnológico, talvez envolvendo técnicos estrangeiros, usada para invadir os telefones.

Em seu lugar, temos uns sujeitos estelionatários de baixa extração, que falsificam carteiras e documentos de automóvel, com várias passagens pela polícia e pela Justiça nos últimos anos e sem qualquer evidência de terem conhecimentos tecnológicos.

Numa palavra: picaretas primários. Tanto que fizeram as ligações, podendo fazê-las de qualquer LAN house, já que usavam o protocolo de voz sobre IP (internet protocol) para a chamada feita à vitima que daria acesso ao aplicativo de menagens.

O título da matéria no ar, neste omento, no site da Veja, faz um resumo cruel: Golpista, DJ, manicure e motorista: conheça os quatro alvos da PF.

Em segundo lugar, uma questão essencial: quais telefones foram invadidos -ou simplesmente clonados – e quando. A polícia fala em cerca de mil números com chamadas de números iguais, o que seria a chave do processo de intrusão.

Copiar arquivos de texto, áudio e vídeo de mil celulares exige tempo e organização e examiná-los muito mais ainda.

Não há respostas para esta pergunta básica.

Também não existem informações sobre se a clonagem dos telefones dava acesso ao histórico de mensagens. No caso de Sérgio Moro, segundo ele próprio, não foram roubados dados de seu telefone e ele teria apagado o aplicativo Telegram em 2017. Então, se ele não usava mais o Telegram, o que foi invadido?

Nenhum esclarecimento.

Idem para as movimentações de dinheiro suspeitas dos acusados, identificadas pelo Coaf e que serviram de base à decretação da prisão e das ordens de busca e apreensão na última sexta-feira. Quando, por sinal, já estava em vigor a ordem do presidente do Supremo para que se paralisassem investigações que empregassem como fundamento os relatórios do Coaf.

Como são transações bancárias, os responsáveis pelos depósitos ou transferências, com data, hora e valor, ficam registrados e saber quais foram é coisa quase tão rápida quanto emitir um extrato bancário.

Quem pagou, quanto pagou e porque pagou são respostas absolutamente necessárias.

Mas não há qualquer detalhe sobre isso.

Também não há sentido em que um site de notícias com amplo conhecimento de cibernética e capacidade investigativa fosse apelar para uma ligação direta com um grupo assim primário e suspeito – alguns minutos de Google dão acesso às suas fichas criminais e muito menos pagar-lhes. Não é preciso ser um gênio para saber que isso os exporia não apenas a risco de vazamento, mas também, provavelmente, à chantagem ou extorsão por parte de criminosos contumazes.

Pode ser, ainda assim? Claro. Mas ofende a lógica.

Como ofendem a lógica e também a lei as notícias de que o aplicador de golpes de internet, Walter Delgatti, esteja negociando uma delação premiada com a PF, apenas um dia depois de preso. Negociar assim com um sujeito que dá nó em pingo d’água, falsifica carteira de delegado e documentos de carro?

Tudo isso, porém, é mais risco do que ganho: se as mensagens foram obtidas por invasão, as mensagens existem. Se existem arquivos capturados no original, elas não foram adulteradas. Os fatos não são desmentidos, são confirmados.

Tudo passa para o campo da “moralidade” de sua obtenção, posto que a constitucionalidade de se reportar informações de interesse publico não inclui, em momento algum , a licitude de sua obtenção.

Mas, do jeito que as coisas vão, parece que tem-se tão pouco compromisso om a verdade que estaríamos diante de uma nova operação, nos mesmos moldes: a Operação Lava Hacker.

Madalena França via Tijolaço.